Hãng Microsoft đang có khuyến cáo Khách hàng sử dụng một số phiên bản Hệ điều hành Window cần thực hiện cập nhật bản vá lỗ hổng có mã CVE-2019-0708 sớm nhất có thể, tránh nguy cơ bị tấn công như dòng mã độc mã hoá dữ liệu WannaCry trước đây.

https://www.mic.gov.vn/pages/tintuc/printpage.aspx?tintucID=139507

Thông tin lỗ hổng CVE-2019-0708:

Lỗ hổng cho phép thực thi lệnh từ xa trên giao thức Remote Desktop Services của Windows. Với lỗ hổng này, kẻ tấn công có thể kết nối tới hệ thống qua giao thức RDP, gửi một số request đăc biệt chứa mã khai thác là exploit thành công, không cần tương tác người dùng, không cần biết tài khoản và mật khẩu.

Sau khi khai thác thành công, kẻ tấn công có thể cài đặt mã độc, đọc, thêm, sửa xóa tùy ý dữ liệu trên hệ thống, tạo tài khoản mới với đầy đủ quyền.

(Đường dẫn tham khảo:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708)

Vì vậy, khuyến nghị người dùng Windows sử dụng các phiên bản Hệ điều hành Window dưới đây vui lòng kiểm tra và xử lý như sau:

Phiên bản Hệ điều hành Window bị lỗi:

======> Áp dụng cho Windows 2012 R2

======================================

https://portal.msrc.microsoft.com/en…/CVE-2019-1181

Tải và cài đặt bản Fix lỗi này: http://download.windowsupdate.com/d/…8858077c05.msu

======================================

=====> Áp dụng cho Windows 2016

======================================

https://portal.msrc.microsoft.com/en…/CVE-2019-1181

Tải và cài đặt bản Fix lỗi này: http://download.windowsupdate.com/d/…ca3c0c36d5.msu

======================================

====> Áp dụng cho Windows 7, Windows 2008

– Hệ điều hành: Windows 7,Windows Server 2008,Windows Server 2008 R2

Tài và cài đặt bạn giá: https://www.catalog.update.microsoft…px?q=KB4499175

Thông tin bản vá: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

– Hệ điều hành: Windows XP,Windows XP Professional,Windows XP Embedded,Windows Server 2003

Thông tin bản vá: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708

Cách khắc phục: Cập nhật bản vá lỗ hổng tương ứng với phiên bản Windows.

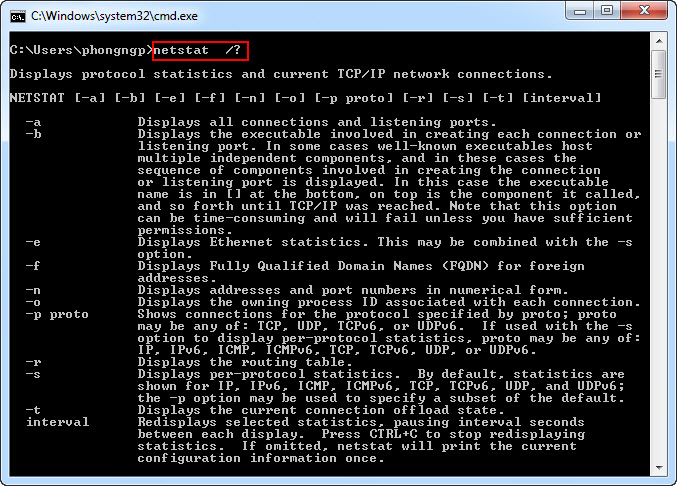

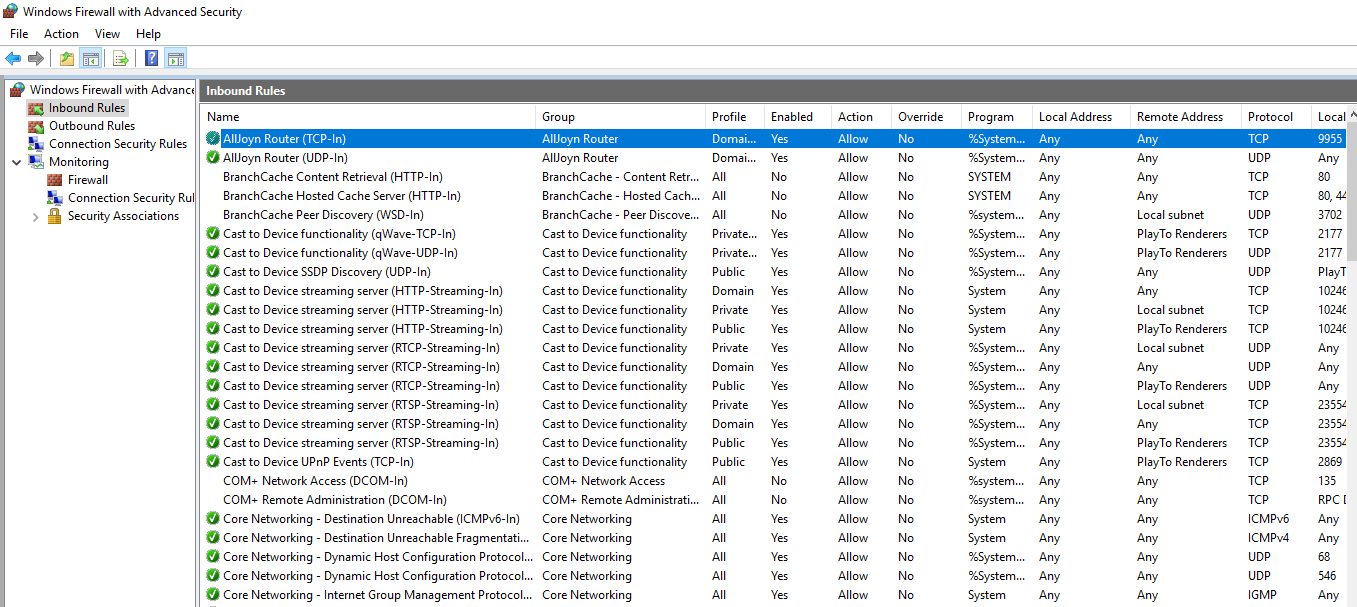

Workaround:

Tham khảo thêm: https://tailieu.tgs.com.vn/2019/08/27/huong-dan-fix-loi-bao-mat-windows-chan-virus-ransomeware-ma-hoa-du-lieu/

– Kích hoạt Network Level Authentication (NLA).

– Chặn TCP port 3389 trên máy tính chứa lỗ hổng. Trong trường hợp sử dụng port 3389 thì giới hạn IP được phép truy cập.